实验需求: 如图配置IP地址和OSPF协议配置AS之间的 外部邻居,通过直连接口配置AS内部邻居,要求通过loopback 0建立将R1的loopback 通过network 宣告将R6的loopback 通过import-router 宣告要求R1与 R6可以互相学习路由,并可以互相ping同 配置思路:进行基本配置以及IP地址配置和回环接口配置建立AS200中包含: @建立ospf邻居关系  继续阅读

Search Results for: 防环机制以及简化IBGP网络连接

查询到最新的12条

什么是循环神经网络模型?

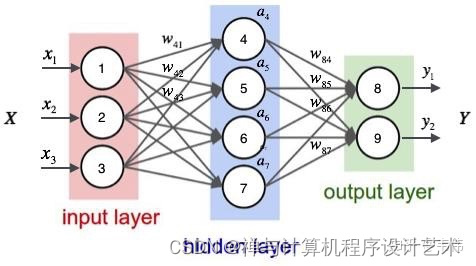

引言 随着人工智能技术的不断发展,越来越多的应用需要使用深度学习模型来解决。然而,传统的深度学习模型在处理一些复杂的问题时,往往会出现过拟合的情况,导致模型的性能下降。为了解决这个问题,循环神经网络模型应运而生。本文将介绍循环神经网络模型的基本原理、训练方法、应用场景以及优化策略。 一、循环神经网络模型的基本原理 神经网络模型是一种模拟人类神经系统的机器学习模型,可以用于解决各种问题,例如图像识别、自然语言处理、语音识别、推荐系统等等。神经网络模型由多个神经元组成,每个神经 继续阅读

Fortinet谈ChatGPT火爆引发的网络安全行业剧变

FortiGuard报告安全趋势明确指出“网络攻击者已经开始尝试AI手段”,ChatGPT的火爆之际的猜测、探索和事实正在成为这一论断的佐证。攻守之道在AI元素的加持下也在悄然发生剧变。Fortinet认为在攻击者利用ChatGPT等AI手段进行攻击的无数可能性的本质,其实是攻击者效率的颠覆性提升,以及攻击门槛的显著降低。而作为防守方,网络安全产品和方案也应该与时俱进,充分发挥AI能量。 “把魔法关进笼子” “堪比PC 继续阅读

web安全攻防宝典实战篇,web安全攻防电子版

一、常见Web安全攻防解析之SQL注入 当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。 目前互联网上接连爆发的应用安全漏洞,使数据安全与个人隐私受到了前所未有的挑战。银行数据安全关系国家经济命脉,事关国家安全稳定。如何才能更好地保护我们的数据?本系列专题就来分析几种常见的攻击的类型以及防御的方法。 SQL注入攻击就是黑客最常用的数据库入侵方式之一。 所谓SQL注入,就是通过把定制化的SQL命令插入 继续阅读

稳,从数据库连接池 testOnBorrow 看架构设计 | 京东云技术团队

本文从 Commons DBCP testOnBorrow 的作用机制着手,管中窥豹,从一点去分析数据库连接池获取的过程以及架构分层设计。 以下内容会按照每层的作用,贯穿分析整个调用流程。 1️⃣框架层 commons-pool The indication of whether objects will be validated before being borrowed from the pool. If the object fails t 继续阅读

网络机柜是什么

网络机柜是什么 网络机柜,用来组合安装面板、插件、插箱、电子元件、器件和机械零件与部件,使其构成一个整体的安装箱。根据目前的类型来看,有服务器机柜、壁挂式机柜、网络型机柜、标准机柜、智能防护型室外机柜等。容量直在2U到42U之间。 网络机柜由框架和盖板(门)组成,一般具有长方体的外形,落地放置。它为电子设备正常工作提供相适应的环境和安全防护。这是仅次于系统级的一级组装。不具备封闭结构的机柜称为机架。 网络机柜应具有良好的技术性能。机柜的结构应 继续阅读

xshell如何解决vi中文乱码问题?xshell解决vi中文乱码问题的方法

Xshell 是一个强大的安全终端模拟软件,它支持SSH1, SSH2, 以及Microsoft Windows 平台的TELNET 协议。Xshell 通过互联网到远程主机的安全连接以及它创新性的设计和特色帮助用户在复杂的网络环境中享受他们的工作。 作为一个linux/unix下软件程序员,我特别喜欢用xshell4,由于其简单快捷的连接配置,易于分组,便于管理,并且可以记住密码。 1.用vi打开一个文件,输入汉字,可以看到乱码。 2.点击 继续阅读

ABCNet_v2——优秀的神经网络模型

ABCNet_v2是一个出色的神经网络模型,它可以高效地完成许多复杂的任务,包括图像识别、语言处理和机器翻译等。它的性能比许多常规模型更加优越,已经被广泛地应用于各种领域。 一、结构概述 ABCNet_v2基于Deep Residual Learning思想设计,主要由卷积层和全连接层组成。为了更好地预测不同尺度的特征,它还引入了金字塔式的卷积层结构。其中,每个卷积层包含K个卷积核,每个卷积核都有相同的大小。由于该模型采用通道注意力机制,它逐渐聚焦于模型拥有最 继续阅读

js中的数组方法以及循环数组的方法

目录 前言 一、数组是什么? 二、数组基本操作方法 1.创建数组 2.常用数组方法 三、循环数组的方法 总结 前言 数组是用来存储元素的一种非常重要的方式,掌握常用的数组方法以及学会遍历数组是学习编程不可缺少的一步。 提示:以下是本篇文章正文内容,下面案例可供参考 一、数组是什么? 数组 是具有相同数据类型的一个或多个值的集合。 二、数组基本操作方法 1.创建数组 代码如下: 继续阅读

STM32CubeMX安装包和JDK环境以及Keil代码格式化工具

文章目录前言资源连接STM32CubeMX安装AStyle的使用方式 前言 在开发过程中,STM32CubeMX可大大减少的隔离硬件层寄存器配置对开发者的困扰,即使你熟悉寄存器操作,利用该软件,也可提高寄存器配置效率,专注于业务开发。本文主要提供了STM32CubeMX_v5.4.0的安装包,该软件所对应的jdk8环境(由于STM32CubeMX使用java开发,所以需要 继续阅读

Spanning-tree生成树协议

1.为什么需要STP协议 交换机连接起来形成一个复杂的网络,形成一个物理环路。 环路消除:阻塞冗余链路以消除网络上可能的环路。 链路备份:当活动路径出现故障时,激活备份链路以及时恢复网络连接 2.当形成物理环路时,为什么会发生网络风暴 由于交换机的工作原理是存储和转发,因此当交换机接收到消息时,它会根据MAC-IP通信转发数据包。如果MAC地址表中没有此类通信,则消息将通过广播发送到链 继续阅读

11招玩转网络安全:用Python,更安全

11招玩转网络安全:用Python,更安全,由电子工业出版社在2018-05-01月出版发行,本书编译以及作者信息为: hstking 著,这是第1次发行, 国际标准书号为:9787121341083,品牌为博文视点, 这本书采用平装开本为16开,纸张采为胶版纸,全书共有336页,字数37万0000字,值得推荐。 此书内容摘要 本书是一本黑客技术的入门实战书籍,从最初的工具选择,一直到最后的攻击演示,由浅入深地引导读者全面系统地掌握网络安全防范技术,借助Python 继续阅读