文章目录

- Demo-Filter-过滤器引用

- Demo-ST2框架-组件安全

- CNVD-Jeesns-XSS跨站绕过

- CNVD-悟空CRM-Fastjson组件

Demo-Filter-过滤器引用

Filter:Javaweb三大组件之一(另外两个是Servlet、Listener)

概念:Web中的过滤器,当访问服务器的资源时,过滤器可以将请求拦截下来,完成一些通用的功能(登陆验证、统一编码处理、敏感字符过滤……)

web.xml:

<filter><filter-name>xsscheck</filter-name>//名字<filter-class>com.anbai.sec.XssFilter</filter-class>//class

</filter>

<filter-mapping><filter-name>xsscheck</filter-name>//名字<!-- 拦截路径 或 匹配模式--><url-pattern>*.jsp</url-pattern>//路由

</filter-mapping>

过滤器生命周期方法

1. init:在服务器启动后,会创建Filter对象,然后调用init方法。只执行一次。用于加载资源

2. doFilter:每一次请求被拦截资源时,会执行。执行多次

3. destroy:在服务器关闭后,Filter对象被销毁。如果服务器是正常关闭,则会执行destroy方法。只执行一次。用于释放资源

Demo-ST2框架-组件安全

配置文件获取框架名称及版本,利用漏洞库验证是否存在漏洞

确定框架是否符合(名称和版本),结合网上给出的漏洞库进行判断

查看配置文件web.xml和外部引用库,确定当前引用框架名称和版本

Struts2 配置文件:struts.xml

Spring 配置文件:applicationContext.xml

Spring MVC 配置文件:spring-mvc.xml

Hibernate 配置文件:Hibernate.cfg.xml

Mybaits 配置文件:mybatis-config.xml

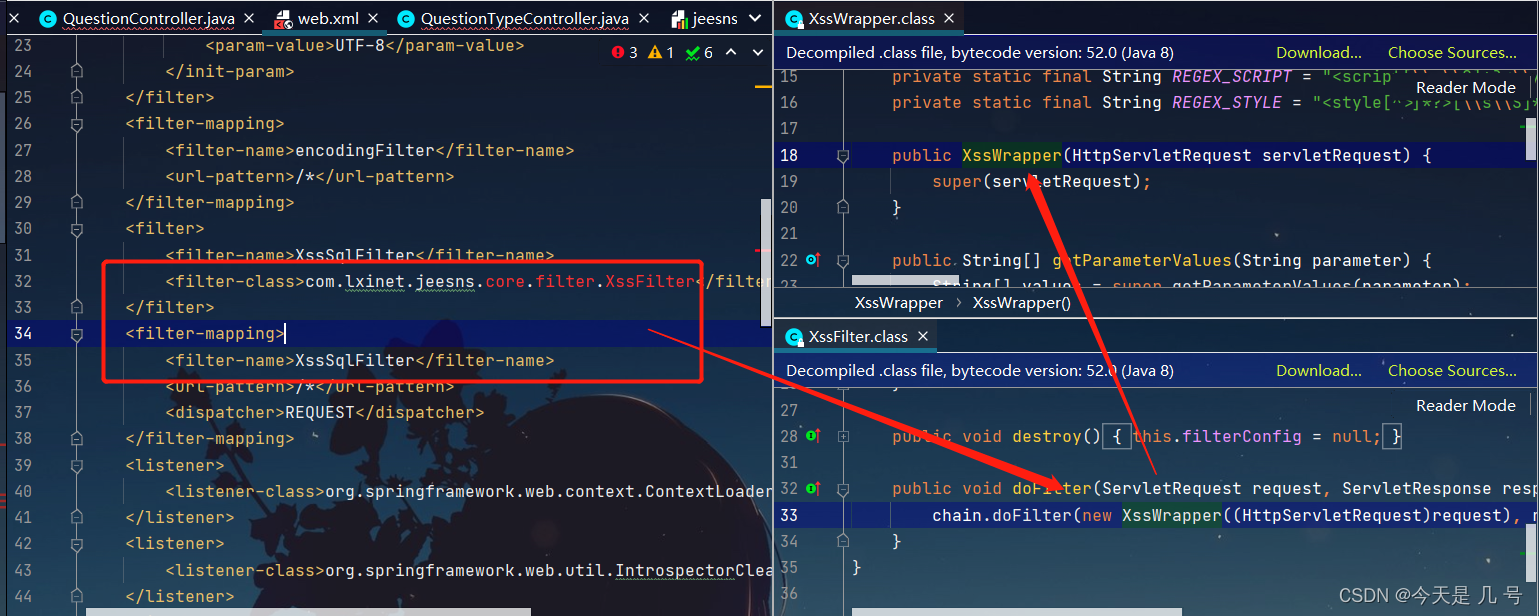

CNVD-Jeesns-XSS跨站绕过

error?msg=<Script>prompt(/xss/)</Script>

进行测试发现存在xss,但是代码进行了相关过滤

查看源码中相关过滤功能段,进行绕过

private String cleanXSS(String value) {value = dealScript(value);value = dealStyle(value);String[] eventKeywords = new String[]{"onmouseover", "onmouseout", "onmousedown", "onmouseup", "onmousemove", "onclick", "ondblclick", "onkeypress", "onkeydown", "onkeyup", "ondragstart", "onerrorupdate", "onhelp", "onreadystatechange", "onrowenter", "onrowexit", "onselectstart", "onload", "onunload", "onbeforeunload", "onblur", "onerror", "onfocus", "onresize", "onscroll", "oncontextmenu", "alert"};for(int i = 0; i < eventKeywords.length; ++i) {value = value.replaceAll("(?i)" + eventKeywords[i], "_" + eventKeywords[i]); //忽略大小写 进行关键词替换 }return value;}

CNVD-悟空CRM-Fastjson组件

{“@type”:“java.net.Inet4Address”,“val”:“0xibeu.dnslog.cn”}

https://blog.csdn.net/weixin_56039103/article/details/116737764

本文链接:https://my.lmcjl.com/post/1689.html

4 评论