MYSQL主流版本简述 最近,Oracle与亚马逊AWS风波不断。AWS要弃用Oracle,MySQL要挺大梁。而Oracle 首席技术官兼董事长 Larry Ellison 则公开表达了对自家 MySQL 的嫌弃,他告诉分析师:“要使用 MySQL,就必须放弃 Oracle 的大部分可靠性、安全性和性能,因为我们拥有巨大的技术优势”。 Ellison同时拥有全球第一大主流数据库Oracle和第二 继续阅读

Search Results for: 简述

查询到最新的10条

QGIS画Albers投影的中国区域步骤简述

1.在Qgis里面的设置里面新建一个Albers投影,KWT信息参考:https://blog.csdn.net/QGISClass/article/details/112344243 2.在画图的时候,主要属性的“坐标参考系(CRS)”需要改成Albers 3.在新建网格的时候,网格的“坐标参考系(CRS)”需要改成WGS84 继续阅读

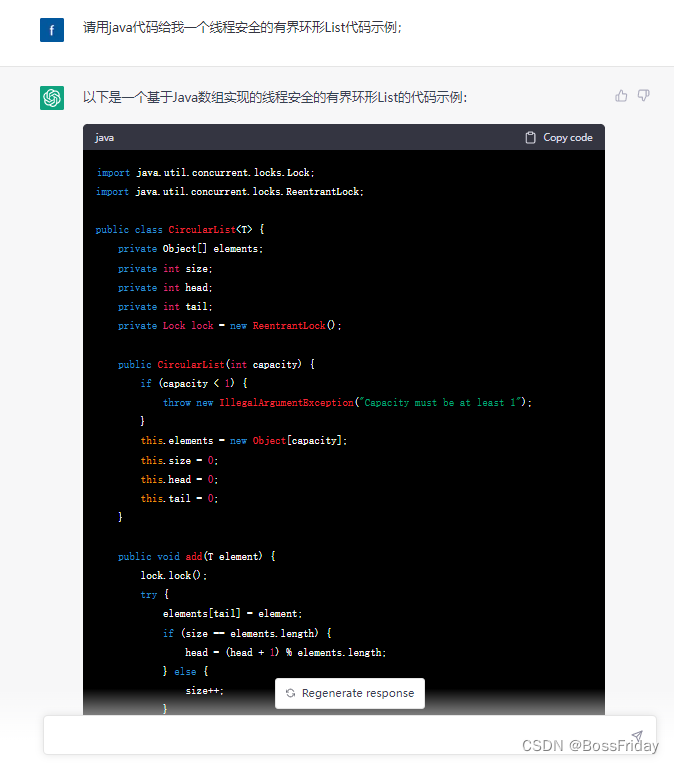

ChatGPT接口使用及计费策略简述

1. 背景 在2022年11月中旬,chatgpt这个问答AI开始爆火,由于chatgpt目前仅限于官网网页版访问使用,登录也麻烦。于是有些作者在解析网页后做了可供第三方使用的插件等等,但是这一切在12月13日OpenAI官方加了cf认证后基本告一段落。因此,有些作者转而使用官网提供的低配版chatgpt,也就是用text-davinci-003模型代替的弱化版chatgpt,而OpenAI官网提 继续阅读

社会工程学简述

社会工程学学习笔记概述 什么是社会工程学 社会工程攻击 总览整个计算机领域的社会工程学攻击,大体上可以分为两大部分。 其一为非接触的信息收集,通过各种手段收集尽可能多的攻击目标的信息,提高后续攻击成功的可能性。其二为与人交流的社会工程学攻击,通过在于相关人员交流的过程中套取感兴趣的信息,或者操纵有关人员实施某些特定的行为。 常见攻击方式 结合实际环境渗透 针对特定环境进行渗透攻击,通常会根据观察被 继续阅读

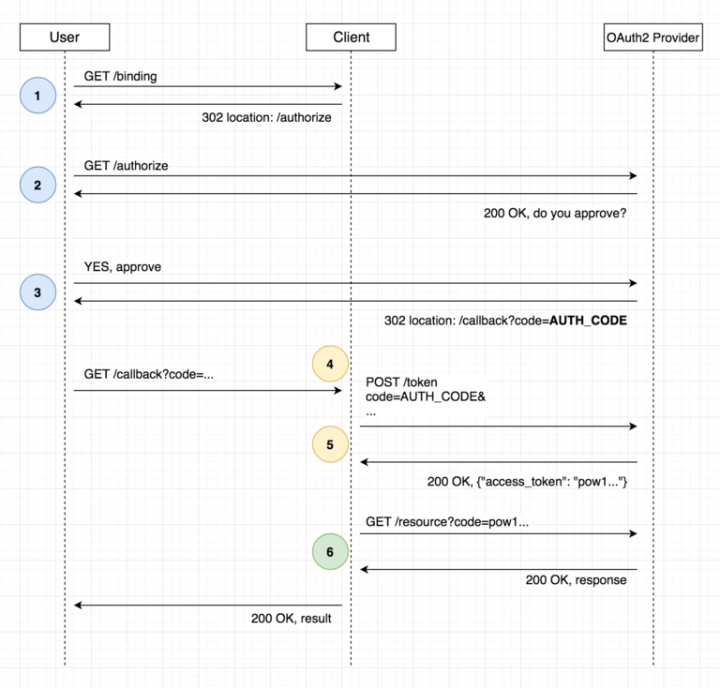

Oauth详解

参考博客: 简述 OAuth 2.0 的运作流程 帮你深入理解OAuth2.0协议 OAuth 授权的工作原理是怎样的?足够安全吗?-知乎 一、一个案例快速解释清楚 背景: 假如我有一个网站,你是我网站上的访客,看了文章想留言表示「朕已阅」,留言时发现有这个网站的帐号才能够留言,此时给了你两个选择:一个是在我的网站上注册拥有一个新账户,然后用 继续阅读

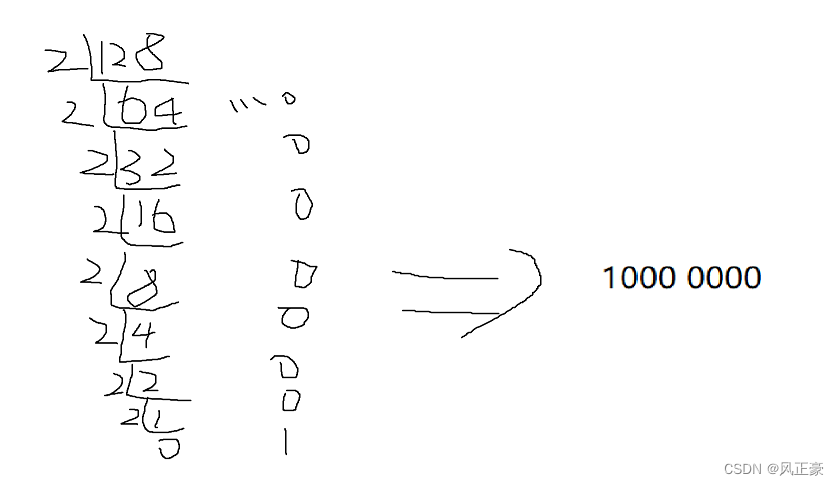

微机原理基础知识

前言 内容 (1)微处理器、微机与微机系统三者之间有什么异同? (2)简述微型计算机系统的硬件组成及各部分作用 (3)微机总线的基本概念是什么?微机总线有哪几类?总线结构特点是什么? (4)计算机的数制有哪些?如何进行数制转换?将十进制数转换为二进制和十六进制:1 继续阅读

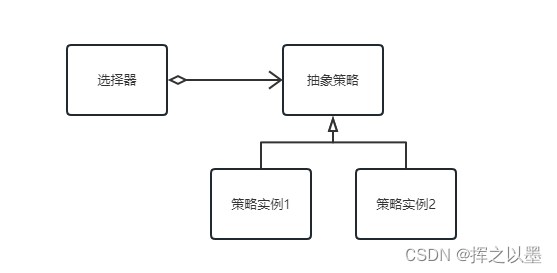

【设计模式】SpringBoot优雅使用策略模式

文章目录 1.概述1.1.简述策略模式 2.实现方法2.1.实现思路2.2.实现代码2.3.策略拓展2.4.执行调用 3.总结 1.概述 本篇文章主要会描述SpringBoot与策略模式的结合使用,因为不涉及到理论部分,所以在阅读本篇之前,需要对策略模式的理论已经有了一个基本的了解。 1.1.简述策略模式 策略模式有3种角色,分别为:选择器、抽象策略、策略实例。 其中选择器selector又被称为上下文c 继续阅读

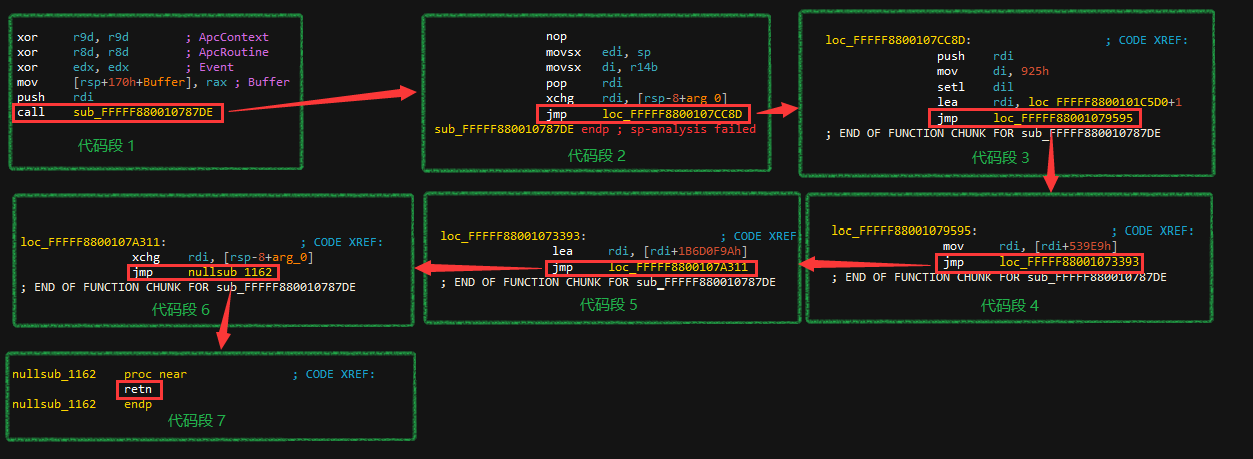

开源一个IDA小插件:修复VMP dump导入函数

简述: 通常我们在静态分析vmp加壳后的程序或者驱动时,都会选择将其跑开然后看dump文件。但是vmp会将某些函数地址进行混淆,所以当我们想看一个函数时,常常会见到如下图所示代码段: 面对上述情况,我之前一般都是默默的打开计算器,人肉去算地址,然后看落在哪个模块上,把对应模块扣出来,改基址,接着根据算出的地址看是哪个对应函数, 继续阅读

Nest.js环境变量配置与序列化详解

环境变量配置简述 程序在不同的环境下需要不同的环境变量,例如生产环境、测试环境以及开发环境所需要不同的数据库信息:链接地址、链接端口号、登录用户名和密码相关信息。为了解决这个问题需要进行相关操作。 在 Nest 中最佳方案创建一个 ConfigModule,该 ConfigModule 公开一个 ConfigService ,在 ConfigService 加载特有环境的 .env 文件。 Nest 提供了 @nestjs/config 开箱即用的依赖包。 继续阅读

黑魔法之隐身衣

黑魔法之隐身衣 1.简述 通过编写Python代码实现基于OpenCV的颜色检测和分割的隐形斗篷。 如果你是个哈利波特迷,你就会知道什么是隐形衣。是的!这是哈利波特用来隐身的隐形衣。当然,我们都知道隐形衣不是真的——它都是图形上的诡计。 在实验中,我们将学习如何使用OpenCV中的简单计算机视觉技术创建我们自己的“隐形衣”。 事实上,你可以用一种叫做颜色检测和分割的图像处理技术来创造这种神奇的体验。 2.硬件 U 继续阅读